Kiểm thử xâm nhập

Kiểm thử xâm nhập (penetration testing) là gì?

Kiểm thử xâm nhập (penetration testing) là một quy trình hoặc phương pháp kiểm tra hệ thống, ứng dụng, mạng hoặc các thành phần công nghệ thông tin khác để xác định các lỗ hổng bảo mật có thể được tấn công bởi kẻ xâm nhập. Mục tiêu chính của kiểm thử xâm nhập là đánh giá mức độ bảo mật của hệ thống và tìm ra các điểm yếu có thể bị tấn công.

Những lợi ích khi sử dụng thực hiện kiểm thử xâm nhập (penetration testing):

- Phát hiện lỗ hổng bảo mật: Kiểm thử xâm nhập giúp xác định các lỗ hổng, thiếu sót bảo mật và điểm yếu trong hệ thống. Điều này giúp tổ chức nhận biết được những điểm mà kẻ xâm nhập có thể tận dụng để tấn công hệ thống.

- Đánh giá mức độ rủi ro: Kiểm thử xâm nhập giúp đánh giá mức độ nguy cơ và rủi ro mà các lỗ hổng bảo mật có thể gây ra. Điều này giúp tổ chức xác định được các vấn đề cần ưu tiên khắc phục để bảo vệ hệ thống một cách hiệu quả.

- Cải thiện bảo mật: Kết quả của kiểm thử xâm nhập giúp tổ chức hiểu rõ hơn về các điểm yếu của hệ thống và có thể áp dụng các biện pháp cải thiện bảo mật như cập nhật phần mềm, điều chỉnh cấu hình, hoặc triển khai các giải pháp bảo mật mới.

- Kiểm tra thực hiện chính sách bảo mật: Kiểm thử xâm nhập giúp tổ chức kiểm tra xem các chính sách bảo mật đã được thiết lập có thực sự áp dụng và tuân thủ hay không. Nếu có sự vi phạm hoặc bất kỳ điểm yếu nào trong thực hiện chính sách, tổ chức có thể đối phó kịp thời.

- Thực hiện kiểm tra thử tấn công: Kiểm thử xâm nhập cho phép tổ chức thực hiện kiểm tra thử tấn công một cách kiểm soát và có kế hoạch. Điều này giúp mô phỏng các tình huống tấn công thực tế để đảm bảo rằng hệ thống có khả năng chống lại những cuộc tấn công này.

- Tăng cường nhận thức bảo mật: Qua việc thấy rõ các lỗ hổng và rủi ro, cả nhóm phát triển lẫn quản lý đều có cơ hội tốt hơn để hiểu và đánh giá mức độ quan trọng của việc bảo vệ thông tin và dữ liệu.

- Tuân thủ quy định và chuẩn bảo mật: Đối với nhiều ngành công nghiệp và tổ chức, có nhiều quy định và chuẩn bảo mật cần tuân theo. Kiểm thử xâm nhập giúp đảm bảo rằng hệ thống tuân thủ các quy định này và đáp ứng các yêu cầu bảo mật cần thiết.

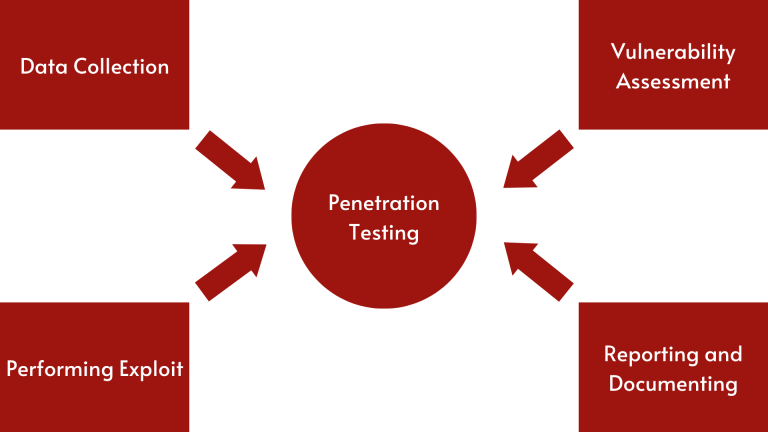

Các bước chính của quá trình kiểm thử xâm nhập:

1. Lập kế hoạch và phân tích yêu cầu:

- Xác định phạm vi và mục tiêu kiểm thử: Điều này bao gồm xác định hệ thống, ứng dụng, mạng hoặc các phần khác cần được kiểm thử.

- Thu thập thông tin: Thu thập thông tin về mục tiêu để hiểu về cấu trúc, công nghệ, môi trường và các yếu tố liên quan khác.

- Xác định các kịch bản tấn công: Đặt ra các kịch bản tấn công có thể được sử dụng để kiểm tra các điểm yếu dựa trên thông tin thu thập được

2. Khám phá:

- Sử dụng các công cụ và kỹ thuật để tìm kiếm thông tin về hệ thống và các yếu điểm tiềm ẩn.

- Xác định các máy chủ, cổng mạng, tên miền và các tài nguyên khác liên quan đến mục tiêu.

3. Phát hiện lỗ hổng:

- Sử dụng các công cụ quét để kiểm tra các cổng mạng, dịch vụ và ứng dụng trên hệ thống để tìm ra các lỗ hổng tiềm ẩn.

- Xác định các dịch vụ hoặc phần mềm không được cập nhật, cấu hình sai hoặc dễ bị tấn công.

4. Mô phỏng tấn công:

- Sử dụng các kỹ thuật tấn công để xâm nhập vào hệ thống, như kiểm tra tính năng kiểm soát truy cập, tấn công từ chối dịch vụ (DoS), hoặc tấn công bằng mã độc.

- Sử dụng các công cụ và kỹ thuật như kiểm thử xâm nhập SQL, kiểm thử xâm nhập XSS để tìm ra các lỗ hổng.

5. Kiểm tra:

- Nếu kiểm thử xâm nhập thành công, người thực hiện kiểm thử sẽ kiểm tra xem họ có thể duy trì quyền truy cập vào hệ thống hay không.

- Xác minh tính năng duy trì truy cập và cách tấn công tiếp tục có thể được thực hiện.

6. Thu thập thông tin và lập báo cáo:

- Ghi lại tất cả các hoạt động, kết quả và các lỗ hổng đã tìm thấy trong quá trình kiểm thử.

- Tạo báo cáo chi tiết về các lỗ hổng, mô tả cách tấn công và đề xuất biện pháp khắc phục.

7. Thực hiện các biện pháp khắc phục:

- Dựa trên báo cáo kiểm thử, thực hiện các biện pháp khắc phục để sửa các lỗ hổng và cải thiện bảo mật hệ thống.

- Điều này có thể bao gồm việc cập nhật phần mềm, cấu hình lại hệ thống, triển khai các giải pháp bảo mật, vv…

8. Đánh giá lại và kiểm tra lại:

- Kiểm tra lại các biện pháp khắc phục để đảm bảo rằng các lỗ hổng đã được khắc phục một cách hiệu quả.

- Đảm bảo rằng hệ thống đã được cải thiện và không còn tồn tại các điểm yếu mà kẻ xâm nhập có thể tận dụng.